Virus informático: historia, características, tipos, ejemplos

Un virus informático es una porción de programa que puede replicarse y propagarse, infectando a una computadora sin el permiso ni conocimiento previo del usuario. Los virus pueden causar estragos en los sistemas informáticos, tal como eliminar archivos e incluso impedir que la computadora funcione por completo.

El virus puede usar rápidamente toda la memoria disponible de la computadora, ralentizando el sistema o deteniéndolo. Puede dañar datos, destruir archivos, formatear discos duros o hacer que los discos sean ilegibles.

Casi la totalidad de los virus actuales ingresan a la computadora a través de archivos adjuntos de correos electrónicos o en archivos que se descarguen, por lo que se hace especialmente importante prestar atención a los correos electrónicos entrantes.

Índice del artículo

- 1 Historia del virus informático

- 2 Características de los virus

- 3 Tipos de virus informáticos

- 4 Ejemplos de virus populares

- 5 Referencias

El primer virus informático que se conoce fue desarrollado en 1971 por Robert Thomas, ingeniero de BBN Technologies. Conocido como el virus “Creeper”, este programa experimental infectó los mainframes en la red Arpanet, mostrando en el teletipo el mensaje: “Soy creeper: Atrápame si puedes”.

El primer virus informático verdadero que se descubrió de forma natural fue “Elk Cloner”, que infectaba el sistema operativo de Apple II a través de los disquetes, mostrando un mensaje humorístico en las computadoras anunciando que estaban infectadas.

Este virus desarrollado en 1982 por Richard Skrenta, de 15 años de edad, fue diseñado como una broma. Sin embargo, demostraba cómo se podía instalar un programa potencialmente malicioso en la memoria de una computadora Apple, evitando que los usuarios lo eliminaran.

El término “virus informático” no fue usado sino hasta un año después. Fred Cohen, un estudiante graduado de la Universidad de California, escribió un artículo académico titulado “Virus informáticos: teoría y experimentos”.

En este artículo se acreditó a Leonard Adleman, su asesor académico y cofundador de RSA Security, por acuñar en 1983 el vocablo “virus informático”.

El virus “Brain”, que apareció inicialmente en 1986, se considera el primer virus de una computadora personal con el sistema operativo DOS de Microsoft. Brain era un virus que atacaba el sector de arranque, por lo cual se propagaba a través de este sector de los disquetes infectados.

Luego de haberse situado en una nueva PC, se instalaba en la memoria del sistema y posteriormente infectaba cualquier nuevo disco que se insertara en esa PC.

En 1988, “The Morris” fue el primer virus informático que se extendió ampliamente. Fue escrito por Robert Morris, un estudiante graduado de la Universidad de Cornell, que quería usarlo para determinar el tamaño de Internet.

Su técnica era aprovechar orificios de seguridad en las aplicaciones Unix, así como contraseñas débiles, debido a algún error de programación. Se extendió demasiado rápido y comenzó a interferir con el funcionamiento normal de las computadoras.

Infectó alrededor de 15.000 computadoras en 15 horas, que en ese entonces era la mayor parte de Internet.

Anteriormente, la gran mayoría de los virus se propagaban entre los disquetes infectados. En la actualidad, debido a la popularidad creciente de Internet, los virus se propagan generalmente a través de esta red por medio del correo electrónico o al descargar archivos infectados, mediante la navegación en WWW, FTP, P2P, foros, chats, etc.

Los virus se pueden desencadenar de distintas maneras. Existen virus con indicaciones específicas con respecto a su activación. Por ejemplo, algunos están programados para actuar en una fecha y hora determinada.

Otros abandonan el estado latente cuando se produce un hecho particular; por ejemplo, que se haya completado un número determinado de copias de virus, que se haya descargado un archivo específico, entre otros.

Cuando el virus se inserta en el equipo, verifica si existen las condiciones propicias para su activación. Si es así, entonces comienza el proceso de infección y destrucción. Si el virus halla que las condiciones no son las necesarias, entonces permanece latente.

Algunos virus poseen la capacidad de alterar su código, lo que quiere decir que un virus pudiera obtener múltiples variaciones equivalentes, dificultando así su detección.

Un virus tiene la capacidad de quedarse residente en la memoria, cargándose primero en ella y luego infectando la computadora. Pudiera también no estar residente, cuando solo se activa el código del virus cada vez que se abra un archivo.

El virus puede infectar muchos registros de la computadora, al igual que la red a la que pertenezca, porque algunos virus que residen en la memoria, tan pronto como se cargue un disquete o programa en la misma, se adherirá a estos para luego infectar cualquier archivo que tenga acceso a la computadora.

Los virus que son furtivos son los que se acoplan primero a los archivos en la computadora para luego atacar toda la computadora, haciendo esto que el virus se propague más rápidamente.

Los virus pueden llevar otro virus, haciendo que sean mucho más letales, ya sea para ayudarse recíprocamente a esconderse o para ser ayudado a infectar algún dispositivo particular de la computadora.

Ciertos virus pueden encubrir las modificaciones que realizan, lo que hace que sea mucho más difícil poder detectarlo.

Pueden seguir en la computadora, aun cuando se haya formateado el disco duro, Aunque esto sucede en muy pocos casos. Ciertos virus son capaces de infectar partes diferentes de una computadora.

Los virus se pueden mantener en período de latencia o incubación. Esto quiere decir que el virus no atacará el equipo la primera vez que entre en contacto con este.

En cambio, permanecerá oculto durante cierto tiempo: puede ser un día, una semana, un año o más, dependiendo de las instrucciones con las que haya sido programado.

Durante este período de latencia, el virus hace copias de sí mismo. Esto se hace con el objeto de obtener acceso a distintos puntos del código del equipo, a la vez que garantiza su supervivencia en caso de que una de sus copias sea detectada por un antivirus.

En ocasiones, la detección de los virus resulta imposible o más difícil debido a la naturaleza cambiante de los mismos. Ciertos virus están programados para mutar y actualizarse con el fin de mantenerse ocultos a los ojos de los antivirus.

El software antivirus funciona con patrones. Esto quiere decir que dicho software tiene una base de datos de malware, que sirve como método de comparación para detectar programas infecciosos.

Sin embargo, si el virus cambia a medida que se replica, el antivirus no será capaz de reconocerlo como un programa infeccioso.

Como los virus pueden ser peligrosos y son difíciles de eliminar de una computadora luego de haber sido infectada, es más fácil prevenir que un virus informático la infecte.

Se podrá estar relativamente seguro contra la mayoría de los ataques de virus siempre que se tenga cuidado con los archivos adjuntos que se abran, los programas que se descarguen, tener un cortafuego y usar un programa antivirus actualizado.

La mayoría de los virus afectan las diferentes versiones de los sistemas operativos Windows. La Mac, especialmente OS X, tiene una cantidad significativamente menor de virus que pueden infectarla. Hay decenas de miles de virus para la PC y solo unos pocos cientos para la Mac.

Son programas que reproducen su propio código al adjuntarse a otros programas, de tal manera que el código del virus se ejecute cuando se ejecuta el programa infectado. Existen otras definiciones que son más o menos similares, pero la palabra clave es “adjuntar”.

Por tanto, los virus son pequeños programas o bits de código de programación que son autosuficientes, comenzando luego un ciclo de autorreplicación o infección dentro de programas anfitriones existentes que son utilizados.

Puede ser que otros virus utilicen astutamente métodos menos invasivos, aunque tengan igual peligro, para alterar el funcionamiento interno de la computadora. Cuando se contrae un virus, seguramente se necesitará un software específico para poder detectarlo y eliminarlo.

Los virus no pueden infectar programas limpios, a menos que se ejecute alguno que ya se encuentre infectado en la computadora.

Son programas maliciosos que se auto-replican y ejecutan, pero no infectan a otros programas en la computadora. Son autosuficientes y no necesitan programas anfitriones como los virus. Sin embargo, pueden soltar virus del tipo troyano dentro de la computadora.

Las infecciones por gusanos se activan cuando un usuario acepta y ejecuta un archivo previamente infectado, a través de una conexión de red. Además de los virus que puedan contener, los gusanos se pueden replicar indefinidamente, produciendo una gran congestión informática y fallas en los equipos.

Son programas que pueden ser de gran utilidad, pero que su código ha sido modificado a propósito para que produzcan algún resultado inesperado y a veces destructivo.

Estos tipos de virus no se replican a sí mismos, pero se pueden propagar a través de gusanos y archivos adjuntos de correos electrónicos. Para activar un troyano, un usuario debe intervenir voluntariamente para ejecutarlo.

Estos tipos de virus son realmente lagunas en el código de algunos programas de computación, que permiten que usuarios de computadoras remotas obtengan privilegios y accesos administrativos. Solo se pueden solucionar con parches de seguridad o actualizando la tecnología afectada.

Fue creado en 1999. Utilizaba el correo masivo para enviar por correo electrónico un archivo adjunto infectado. Al abrirlo, este virus deshabilitaba varias protecciones en Word 97 o Word 2000, enviándose luego a las primeras 50 direcciones en la lista de correo electrónico de la víctima.

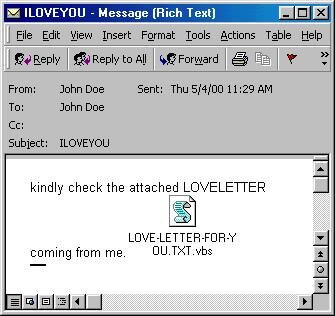

Desde el año 2000, este gusano informático se propagó por correo electrónico con el asunto “ILOVEYOU” y un archivo adjunto llamado “LOVE-LETTER-FOR-YOU.txt.vbs”.

Este virus se propagó de forma rápida y fácil, ya que usaba la lista de correos de un usuario para enviar correos electrónicos a amigos y conocidos, quienes lo consideraban seguro y abrían el archivo adjunto, dada la familiaridad de su remitente.

Luego que infectaba a una computadora, comenzaba a dañarla sobrescribiendo en sus archivos, ocultándolos a menudo.

Desde 2004, se convirtió en el gusano de correo electrónico de más rápida difusión, superando a ILOVEYOU y desde entonces nunca ha sido superado. En un momento dado fue tan contagioso que uno de cada 12 mensajes de correo electrónico portaba el virus.

Funcionaba como un troyano de puerta trasera, permitiendo que el hacker detrás de él accediera a los sistemas infectados e introdujera otro software malicioso.

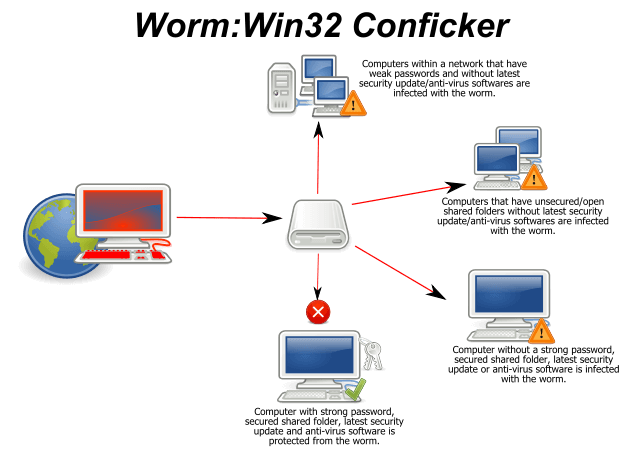

Este gusano fue descubierto en 2008 y era particularmente difícil de eliminar. Utilizaba una combinación de técnicas avanzadas de malware. Infectó millones de computadoras en 190 países, convirtiéndose en una de las infecciones de virus más grandes de la historia.

El virus deshabilitaba numerosos servicios de Microsoft Windows, como actualizaciones automáticas, Windows Defender y Windows Error, así como hacía que los sitios web de antivirus fueran inaccesibles, bloqueando a menudo a los usuarios de sus cuentas.

Duró desde 2013 hasta 2014, propagándose también como un virus troyano a través de un archivo adjunto de correo electrónico. Lo que hizo que fuera único y devastador fue que luego que los archivos se encriptaban después de su infección, era casi imposible descifrarlos, provocando la pérdida permanente de los datos.

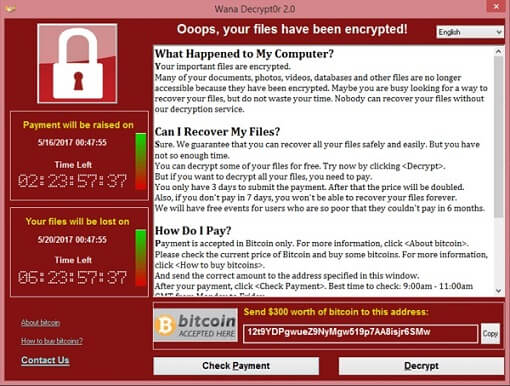

Comenzó su vida en 2017. Era especialmente peligroso, ya que descifraba los datos de su víctima y exigía pagos de rescate en forma de Bitcoin, afectando a 200.000 computadoras en 150 países.

Afortunadamente, este virus se detuvo rápidamente después que Microsoft lanzara parches de emergencia a sus sistemas, al descubrir un interruptor de apagado que evitó que se extendiera más.

- Institute for Advanced Study (2020). What is a computer virus? Tomado de: itg.ias.edu.

- Vivid Image (2020). What’s a Computer Virus and How Do I Stop It? Tomado de: vimm.com.

- Louisa Rochford (2020). The Worst Computer Viruses in History. CEO Today. Tomado de: ceotodaymagazine.com.

- Margaret Rouse (2020). Virus (computer virus). Tech Target. Tomado de: searchsecurity.techtarget.com.

- Projects Jugaad (2020). Characteristics of Computer Viruses. Tomado de: projectsjugaad.com.

- Alex Uhde (2017). A short history of computer viruses. Tomado de: content.sentrian.com.au.